.

常见未授权访问漏洞汇总

未授权访问漏洞可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷导致其他用户可以直接访问从而引发重要权限可被操作、数据库或网站目录等敏感信息泄露。未授权访问漏洞是常见的攻击入口点,某些严重的未授权访问会直接导致getshell,熟悉常见的未授权访问漏洞排查方法对本单位网络安全建设工作有很大的帮助。

这篇文章主要收集一些常见的未授权访问漏洞。

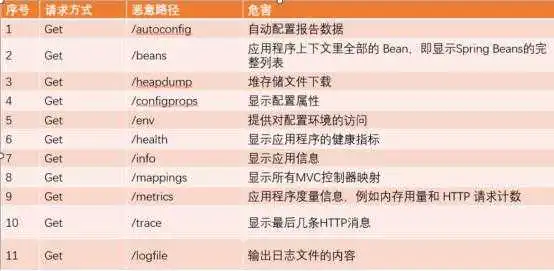

1、SpringBoot Actuator 未授权访问

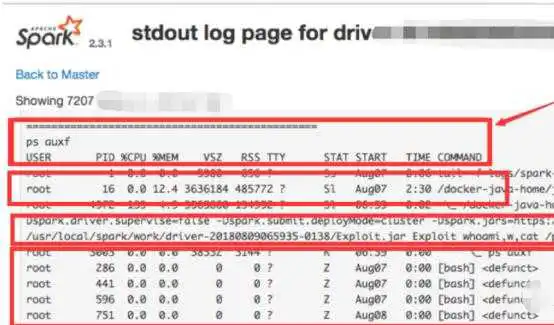

2、Apache Spark未授权访问

3、Solr 未授权访问

4、Weblogic 未授权访问

5、Zabbix 未授权访问

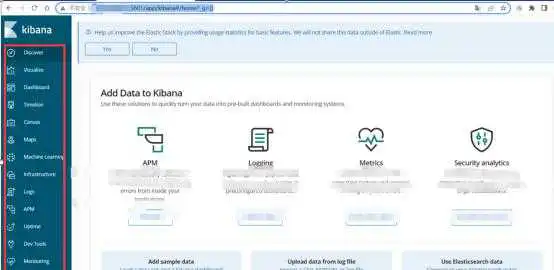

6、Kibana 未授权访问漏洞

7、Elasticsearch 未授权访问漏洞

8、Druid未授权访问漏洞

9、FTP 未授权访问漏洞

10、JBoss未授权访问漏洞

SpringBoot Actuator 未授权访问

攻:一般在Actuator开启前提下,如果网站开发者在开发过程未对其路径做好相关的权限控制,可以通过这些路径获取到敏感信息,进而导致服务器被攻陷,例如:个人威胁最大的就是存储文件下载,下载之后可以发现很多账号和密钥信息(包括服务器信息、接口服务器信息、数据库连接信息等),进而拿下数据库权限/服务器权限。

防:

①对所有接口进行账号密码等权限控制。

②升级到最新的SpringBoot Actuator版本。

③做好安全策略,例如黑白名单访问控制。

❤ ❤ ❤

Apache Spark未授权访问

攻:Apache Spark是可以支持用户对管理节点提交应用并且分发给集群进行执行的计算机系统。而存在未授权的点攻击者可以直接在节点没有启动访问控制的时候对集群发起恶意代码执行,导致服务器沦陷。

防:

①对外关闭有危险的端口:6066、7077、8080、8081。

②开启用户名密码等权限验证。

③使用Spnego Authentication HTTP认证机制。

❤ ❤ ❤

Solr 未授权访问

攻:Solr是一个高性能,采用Java开发,基于Lucene的全文搜索服务器。Solr的管理界面通常包含如下信息:solr的配置信息(包括路径,用户名,系统版本信息),数据库的配置信息(地址,用户名,密码),数据库搜索数据等。攻击者可以利用该漏洞:

①获取数据库的配置信息拿下数据库权限。

②直接查询数据库数据信息。

③读取系统任意文件。

④拿下服务器webshell权限。

防:

①对/solr/admin进行账号密码等权限控制。

②开启黑白名单访问机制,不将solr放在公网上。

❤ ❤ ❤

Weblogic 未授权访问

攻:Oracle WebLogic Server 管理控制台默认端口为7001,Weblogic 可通过多层URL编码绕过管理控制台权限验证机制获得Weblogic管理权限,可以接管后台所有操作以及获取各种信息数据。 后续组合其他漏洞利用,通过简单的GET请求以未授权的任意用户身份在远程Weblogic服务器上执行命令,拿下该Oracle WebLogic Server服务器权限。

防:

①找到官网补丁或对其版本进行升级。

(链接:https://www.oracle.com/security-alerts/cpuoct2020.html)

②二次开发,对后台文件重新命名。

③对后台进行账号密码等权限控制。

❤ ❤ ❤

Zabbix 未授权访问

攻:Zabbix是一款监控系统,具备网络监视功能,可以帮助用户更快更高效地管理网络,保证了服务器系统的安全运行。其zabbix.php页面未做严格的权限控制,攻击者可以直接访问该页面从而获得管理权限。

防:

①对zabbix.php进行账号密码访问等权限控制。

②不要使用默认账户,将账户修改为强口令加密。

③zabbix其中的server与agent配置不能设置为root启动以及不可设置AllowRoot=1。

❤ ❤ ❤

Kibana 未授权访问

攻:Kibana是与Elasticsearch一起配合使用的,默认开放端口为5601,可以通过Kibana直接管理查看Elasticsearch里面的所有数据信息,帮助攻击者进一步掌握该目标的信息。

防:

①配置网络安全策略,开启黑白名单访问控制。

②对Kibana设置本地监听并开启用户名密码验证机制。

❤ ❤ ❤

Elasticsearch 未授权访问

攻:Elasticsearch 是一款企业级别的搜索服务软件,它可以用来进行日志分析,但是默认配置下Elasticsearch 也会开启9200以及9300端口,并且未对该端口进行权限限制,导致攻击者可以进行非法操作以及大量数据泄露。

防:

①配置网络安全策略,开启黑白名单访问控制。

②在config/elasticsearch.yml配置文件中对9200和9300端口进行设置,开启账号密码等权限认证机制。

③不将该应用放置在公网上,避免遭到恶意攻击。

④开启web应用防火墙(WAF)。

❤ ❤ ❤

Druid 未授权访问

攻:Druid 是一款开源的软件,可以帮助用户监视数据库连接池,它不仅仅可以实现数据库的连接监控,还可以帮助用户监控SQL语句的执行、WEBURL的请求以及Session数据监控等。

防:

①对druid访问开启黑白名单访问控制策略或禁止放在公网上。

②设置强的账号密码等验证机制,使其访问时需要强加密的账号密码,因为druid有默认弱口令:admin/admin。

❤ ❤ ❤

FTP 未授权访问

攻:FTP是用于在网络上进行文件传输的一套标准协议,有时候没有配置账号密码等验证机制导致未授权访问,获取到里面的所有文件,导致信息泄露。

防:

①开启黑白名单访问控制策略或禁止放在公网上。

②设置强的账号密码等验证机制,使其访问时需要强加密的账号密码。

❤ ❤ ❤

JBoss 未授权访问

攻:JBoss 通常情况下用户会利用其进行管理EJB的容器和服务器,其中在某版本中由于配置不严谨,导致攻击者可以直接访问JMX Console控制页面利用jboss.deployment进行应用部署而导致代码执行,写webshell木马等敏感操作,导致服务器沦陷。

防:

①开启黑白名单访问控制策略。

②设置强的账号密码等验证机制,使其访问时需要强加密的账号密码。

来 源:中共廊坊市委网信办 河北赛克普泰

编 辑:谷雨明

原标题:《网络安全周周学 | 常见未授权访问漏洞汇总》

阅读原文

到此这篇未授权访问漏洞怎么修复csdn(未授权访问漏洞是什么)的文章就介绍到这了,更多相关内容请继续浏览下面的相关推荐文章,希望大家都能在编程的领域有一番成就!版权声明:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若内容造成侵权、违法违规、事实不符,请将相关资料发送至xkadmin@xkablog.com进行投诉反馈,一经查实,立即处理!

转载请注明出处,原文链接:https://www.xkablog.com/cjjbc/41942.html